每时每刻都会出现一个新的恶意软件变体,以提醒人们安全风险一直在上升。 QakBot / Pinkslipbot银行木马就是其中之一。在安全产品停止其原始用途很久之后,这种不满足于获取银行凭证的恶意软件现在就可以徘徊并充当控制服务器。

OakBot / Pinkslipbot如何保持活动状态?以及如何从系统中完全删除它?

QakBot / Pinkslipbot

此银行木马有两个名称:QakBot和Pinkslipbot。该恶意软件本身并不新鲜。它最初是在2000年代后期部署的,但在十年后仍然引起问题。现在,该木马收到了一个更新,该更新可以延长恶意活动,即使安全产品无法达到其最初目的。

该感染使用通用即插即用(UPnP)来打开端口并允许来自互联网上的任何人。然后使用Pinkslipbot收集银行凭证。常见的恶意工具包括:键盘记录程序,密码窃取程序,MITM浏览器攻击,数字证书盗窃,FTP和POP3凭据等。该恶意软件控制着一个估计包含500,000台计算机的僵尸网络。 (无论如何,僵尸网络是什么?)

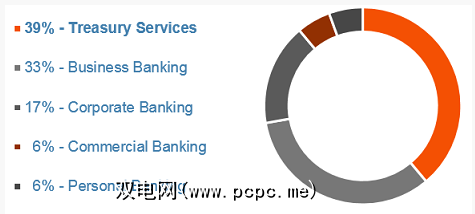

该恶意软件主要针对美国银行业,其中89%的受感染设备位于金库,公司或商业银行设施中。

McAfee Labs的研究人员发现了新的Pinkslipbot变种。

“由于UPnP假定本地应用程序和设备是可信任的,因此它不提供安全保护,并且容易被网络上任何受感染的计算机滥用。 McAfee反恶意软件研究人员Sanchit Karve说:“我们已经观察到多个Pinkslipbot控制服务器代理托管在同一家庭网络的不同计算机上,并且似乎是公共Wi-Fi热点。" “据我们所知,继2008年臭名昭著的Conficker蠕虫之后,Pinkslipbot是第一个使用受感染机器作为基于HTTPS的控制服务器的恶意软件,并且是第二个使用UPnP进行端口转发的基于可执行文件的恶意软件。"

因此,McAfee研究小组(和其他小组)正试图确切确定受感染的计算机如何成为代理。研究人员认为,三个因素起着重要作用:

例如,该恶意软件使用Comcast的Speed Test服务下载图像,以仔细检查是否有足够的带宽。

一旦Pinkslipbot找到合适的在目标计算机上,该恶意软件发出简单服务发现协议数据包以查找Internet网关设备(IGD)。反过来,将检查IGD的连接性,并看到一个积极的结果,即看到端口转发规则的创建。

因此,一旦恶意软件作者确定计算机是否适合感染,特洛伊木马二进制文件下载并部署。

难以清除

即使您的防病毒或反恶意软件套件已成功检测并删除了QakBot / Pinkslipbot,也存在一个问题。它仍然可以作为恶意软件的控制服务器代理。

“ Pinkslipbot创建的端口转发规则太笼统,无法自动删除而不会冒意外的网络错误配置的风险。由于大多数恶意软件都不会干扰端口转发,因此反恶意软件解决方案可能无法还原此类更改。" Karve说。 “不幸的是,这意味着即使您的反恶意软件产品已成功从系统中删除了所有Pinkslipbot二进制文件,您的计算机仍可能容易受到外部攻击。"

该恶意软件具有蠕虫功能,这意味着它可以自我-通过共享网络驱动器和其他可移动媒体进行复制。根据IBM X-Force研究人员的说法,这已导致Active Directory(AD)锁定,迫使受影响的银行组织的员工一次要脱机数小时。

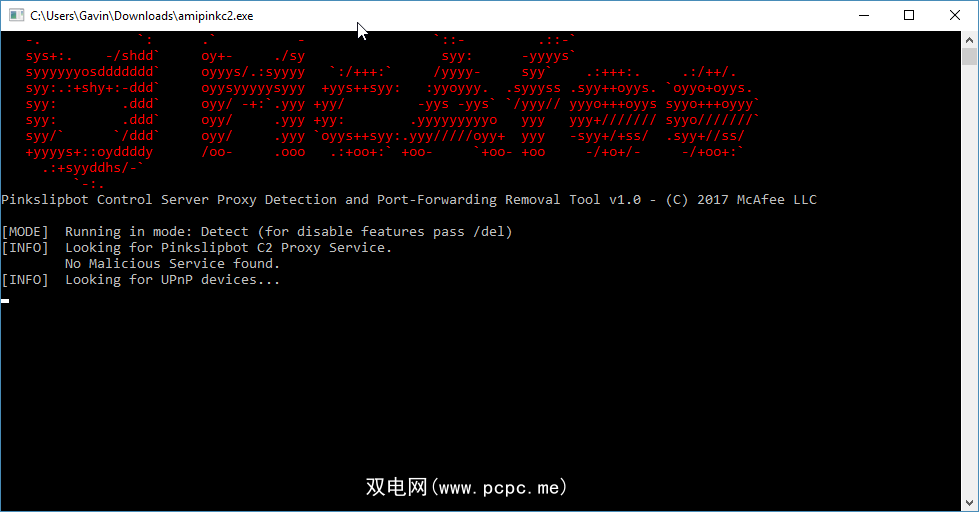

McAfee已发布了 Pinkslipbot Control Server代理检测程序和端口转发删除工具(或简称PCSPDPFRT,我在开玩笑)。该工具可在此处下载。此外,可以在[PDF]中找到简短的用户手册。

下载该工具后,右键单击并以管理员身份运行。

该工具会以“检测模式"自动扫描系统。如果没有恶意活动,该工具将自动关闭,而无需对您的系统或路由器配置进行任何更改。

但是,如果该工具检测到恶意元素,您只需使用 / del 命令即可禁用和删除端口转发规则。

避免检测

看到它有点令人惊讶

除了上述的Conficker蠕虫外,“缺乏有关恶意软件对UPnP恶意使用的信息。"更重要的是,这清楚地表明,利用UPnP的物联网设备是一个巨大的目标。 (和漏洞)。随着物联网设备的普及,您必须承认网络犯罪分子有千载难逢的机会。 (即使您的冰箱也有危险!)

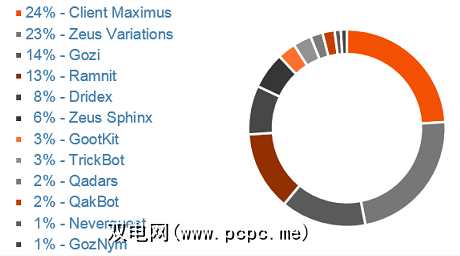

但是,尽管Pinkslipbot过渡为难以删除的恶意软件变体,但在最流行的金融恶意软件类型中,它仍然仅排名第10。客户Maximus仍然位居榜首。

缓解风险对于避免金融恶意软件(无论是企业,企业还是家庭用户)仍然至关重要。阻止网络钓鱼的基础教育可以极大地阻止这种类型的感染进入组织,甚至阻止您进入家庭。

受Pinkslipbot影响吗?是在家还是您的组织?您是否被锁定在系统之外?在下面让我们知道您的经历!

图片来源:Shutterstock上的akocharm