廉价智能手机的魅力难以抗拒,特别是因为它们现在已经与更昂贵的型号一样强大。正因为如此,像华为和小米这样以前鲜为人知的中国制造商正在迅速赶超三星,索尼甚至苹果等老牌高端制造商。

但是,就像在所有事情上一样,您将得到自己想要的付钱。最近在许多廉价中国手机中发现的一个漏洞,可以使攻击者获得root用户访问权限,证明了这种作法。这就是您需要了解的内容。

了解攻击

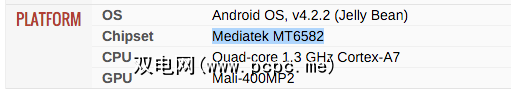

许多手机运行的是台湾联发科(MediaTek)生产的SoC(片上系统),该公司是台湾最大的半导体制造商之一。世界。 2013年,他们生产了惊人的2.2亿部智能手机芯片。他们最大的卖家之一是MT6582,它用于许多低端智能手机,其中许多是由联想和华为等中国制造商生产的。

MT6582启用了调试设置,根据制造商的说法,它被用来测试中国的“电信互操作性"。

这对于联发科实际设计芯片并确保其正常工作,将其留在消费类设备上是必要的。给消费者带来巨大的安全风险。为什么? 因为它允许攻击者或恶意软件获得对手机的root访问权限。。

—贾斯汀·凯斯(@jcase)2016年1月13日

由此,他们将能够修改和删除重要的系统文件和设置,监视用户,并在未经用户同意的情况下安装更多恶意软件。如果攻击者想要的话,他们甚至可以用砖砌手机,使其永久无法使用。

根据The Register,此漏洞只能在运行Android操作系统4.4 KitKat版本的手机上执行。

此漏洞的发现与Linux内核3.8版的OS密钥链中发现的类似漏洞类似,该漏洞于1月由研究人员披露。一旦被利用,此漏洞将使攻击者能够获得计算机的根访问权限。

此漏洞实际上影响了Linux的每个发行版以及多个Android手机。值得庆幸的是,该补丁已迅速发布。

放下干草叉

尽管联想和华为等公司的手机受到的影响尤其严重,但您不应责怪它们。考虑到这些制造商中的一些制造商具有与安全相关的不当行为的历史,尽管这看起来似乎很有吸引力。

联想对此尤为内gui。 2014年,他们在高端ThinkPad和ThinkCenter台式机上使用SuperFish为所有用户打破了SSL。

但是在这里,他们的双手很干净。一次。责任完全在联发科的门上,联发科在启用此设置的情况下将这些芯片发给了制造商。

我受到影响了吗?

值得指出的是,该漏洞不会与上述Linux漏洞具有相同的影响力。该漏洞仅在运行于2015年和2016年发布的任何手机上的芯片组上的手机中发现。

它也只能在运行非常特定版本的Android的手机上执行。可以在大约三分之一的Android手机上运行。

尽管如此,检查手机是否易受攻击可能是个好主意。碰巧的是,我拥有一台廉价的中文手机–华为Honor 3C,这是我的主要设备,直到八月份我才跳到Windows Phone。

首先,我在设备上查找了设备GSM竞技场。这本质上是电话的《大英百科全书》。如果主要制造商发布了该文档,则该网站将提供有关它的详尽统计信息。有关所使用芯片组的信息可在平台下找到。果然我的华为手机包含它。

所以,那么我需要查看我是否正在运行受影响的Android版本。我打开设置,然后点击关于电话。不过,这可能与您的手机有所不同。制造商以定制设置菜单而闻名。

幸运的是,我的手机运行的是Android 4.2 Jellybean,尽管它长牙了,但不受此漏洞的影响。

如果您受到影响

虽然我很幸运,但是可以肯定的是,有数百万的手机会受到此影响。如果您愿意,则明智的做法是购买新手机。

摩托罗拉Moto G是一款经济实惠的手机,由您可以信赖的制造商生产。您可以在亚马逊上以110美元的价格买到一部。另外,摩托罗拉在发布软件更新方面相当快,而华为绝对不是。

如果您负担不起升级费用,明智的做法是采取一些简单的安全预防措施。首先,请尽量避免从信誉不佳的来源下载软件。避免像瘟疫一样下载盗版应用程序和“ warez " 。坚持使用Google Play商店。

许多受影响的用户很可能会居住在中国,而Google Play商店尚不可用。中国消费者必须与其他替代应用商店合作,其中许多应用商店并不像Google那样警惕地过滤掉恶意软件。

简而言之:要害怕,但不要

This vulnerability is scary. It’s scary because it’s borne from how a particular piece of hardware is configured. It’s scary because there are no steps a consumer can take in order to stay secure.

,但是值得强调的是,大多数消费者都不会受到影响。它仅影响少数几个制造商在2013年和2014年左右发布的设备。大多数人应该没事。

标签: