Android手机,Linux台式机和服务器都具有共同的血统。它们全部基于通用内核,并共享通用实用程序和组件。只要在这些区域发现安全漏洞,其蔓延就会非常广泛,并且数亿台计算机和移动设备将不可避免地受到影响。

Linux中最近发现的漏洞(CVE-2016-0728)内核是一个令人惊讶的例子。它利用了OS密钥环中的漏洞,并允许任何没有特权的攻击者或用户获得对相关系统的根访问权限。

了解此漏洞

此漏洞是由Perception Point(一家位于特拉维夫的主要信息安全咨询公司)发现的。该漏洞大约在三年前发布,并发布了Linux Kernel 3.8版。据Perception Point估计,大约有三分之二的Android设备以及数量不明的Linux台式机和服务器(可能数以千万计)易受攻击。

如前所述,此缺陷在OS中发现钥匙圈。这是Linux中使用的组件,它允许驱动程序缓存安全数据,例如加密密钥和身份验证令牌。按照设计,操作系统密钥环中保存的数据不应被其他应用程序访问。

该漏洞利用漏洞利用了操作系统密钥环中的内存管理方式。通过执行缓冲区溢出,攻击者可以触发操作系统运行一些任意的shellcode,这些shellcode将作为root用户执行。

预计大多数Linux发行版将在下周开始之前发布修复程序。 。但是,如果您拥有现代的Intel处理器(Broadwell或更高版本),则应启用SMAP(监控模式访问保护)和SMEP(监控模式执行保护),并且将限制此漏洞可能造成的损害。

同时,如果您使用的是Android,则SELinux也应这样做。值得指出的是,Google强烈低估了此漏洞带来的风险。他们在一份声明中说,所有运行Android 5.0 Lollipop和更高版本的设备都受到SELinux的保护,并且大多数较旧的设备(运行Android 4.4 KitKat和更早版本)不包含Linux内核3.8版中引入的易受攻击的代码。 。

Android安全团队还抱怨他们没有得到发出补丁的通知。本质上,他们说Perception Point并没有执行负责任的披露。

本质上,他们并不是说这没有问题,但是它影响的Android设备所占的比例要小得多感知点声称。尽管如此,他们仍在发布修复程序,该修复程序一旦发布,便会彻底消除此漏洞。

检查特权

计算机安全的最基本原则之一可以简单地概括为:并非所有用户都应该能够随时执行所有操作。

如果用户永久以root用户或管理员身份登录,容易使恶意软件或远程攻击者造成重大破坏。因此,大多数用户和应用程序以受限的方式以受限的权限存在。当他们想做一些可能会损坏计算机的事情(例如安装新程序或更改重要的配置文件)时,他们必须首先提升其特权。这个概念是通用的,几乎可以在所有操作系统中找到。

假设有人使用管理员帐户登录到Linux或Mac计算机,并且他们希望编辑其主机文件以将主机名重新映射到本地IP地址。如果他们只是尝试使用文本编辑器立即将其打开,则操作系统将返回一条错误消息,提示诸如“拒绝访问"之类的内容。

要使其正常工作,他们必须提升特权。 。他们可以通过运行“ sudo su"无限期进入超级用户模式。如果他们要在未指定的时间内执行一系列受限操作,这将很有帮助。要退出此模式并返回普通用户帐户,只需使用“退出"命令即可。

要以超级用户身份仅运行一个命令,只需在该命令前加上“ sudo"即可。使用hosts文件的示例,您可以使用“ sudo vim etc / hosts"对其进行编辑。然后将提示您输入密码。如果该帐户没有管理员权限(即标准用户帐户),则该命令将无法运行。

在Android上,它们具有根本不同的权限模型,其中应用程序被原子化和沙盒化,并且用户可以进行有限的后台更改。积极劝阻用户不要访问根目录。因此,大多数运营商和制造商(除HTC外)都积极劝阻用户不要扎根手机,并使其成为一种“黑暗艺术"。

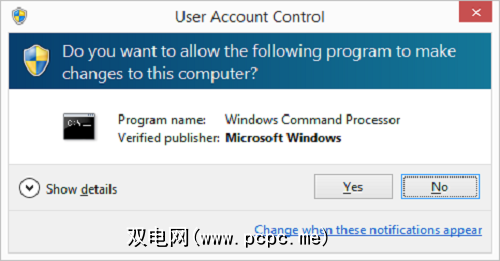

Windows也有自己的系统特权提升。每当程序对需要增强权限的系统进行更改时,Windows都会使用UAC窗口(用户访问控制)提示用户。这显示了正在请求提升权限的程序。如果该代码已获得加密签名,它将显示签名者,让您发现冒名顶替者程序。然后,用户可以选择向程序授予所请求的权限,或者拒绝该权限。

尽管此过程并非没有缺陷(UAC窗口被认为很烦人,通常只是被“点击"),例如),这通常是可行的。但是,很容易被操作系统中的漏洞所绕开,就像Perception Point所识别的那样。

增加对Linux设备的威胁

近年来,我们已经看到大量针对Linux操作系统的攻击,巩固了其在服务器市场的份额,并增加了其在台式机上的市场份额。

最近,俄罗斯的研究人员发现了一种旨在设计远程桌面的特洛伊木马。帮助攻击者监视用户。该木马程序名为Linux.Ekoms.1,每30秒拍摄一张屏幕截图,并将其保存为一个临时文件夹,并以JPEG伪装成其他文件扩展名。对特洛伊木马程序的进一步分析表明,开发人员正在研究使其能够记录音频的功能。这些文件然后将被发送到远程服务器。攻击者还可以通过命令和控制服务器发出命令。

另一个针对Linux的rootkit(称为Snakso-A)针对64位Linux Web服务器,并以无声方式劫持了正在被入侵的网页。为了注入恶意软件服务的iFrame。

然后,当然,这些漏洞非常严重,已成为国际新闻。我说的是Shellshock之类的东西。

这些威胁通常由其所影响的Linux组件的维护人员和开发人员以权宜之计解决。但是,由于资金和人员短缺,近几个月来,他们这样做的能力受到了质疑,导致一些人质疑Linux是否一直是其自身成功的受害者。

更新

在接下来的几天中,大多数Linux发行版都将发布补丁,而Google for Android也将发布补丁。建议您定期检查程序包管理器是否有更新。

此漏洞是否使您怀疑是否应该继续使用Linux?在下面的评论中告诉我。

图片来源:地穴(Christian Ditaputratama),PasswordFile(Christiaan Colen)

标签: