GHOST漏洞是每个主要Linux发行版的重要组成部分中的一个漏洞。从理论上讲,它可以使黑客无需用户名或密码即可控制计算机。

必须指出的是,有几点要牢记:

这很奇怪,但是现代安全漏洞的品牌名称旨在提高人们的认识-Heartbleed是一个最近的例子,其醒目的名称和红色标志。这些品牌有助于将模糊不清的错误放入新闻报导中,从而帮助确保迅速修复问题。

GHOST在Qualys的努力下将这一趋势带入了Linux世界。他们聘请了PR团队来宣传他们在查找错误中的作用,许多人认为它被夸大了。

我们将解决这个问题。首先,这里是该错误的含义,其影响以及它可以告诉我们有关Linux安全更新如何发生的信息。

什么是GHOST?

GHOST是glibc中的缺陷,大多数Linux发行版附带的库,是运行所有软件所需的库。 GHOST本身是glibc的“ gethostbyname *()"函数中的一个缺陷,应用程序使用该函数将网址转换为IP。

这就是GHOST的名称:GetHOSTname。

该错误会导致缓冲区溢出,从而使潜在的黑客无需凭据即可运行代码。 Qualys的概念证明是通过将代码发送到电子邮件服务器来实现的–其他用例也是可能的。

有趣的是,该漏洞已在2013年修复,但并未被确定为安全隐患。时间。

如果该错误已修复多年,为什么现在会成为问题?

基本上,因为没有人注意到该错误是安全问题–意味着该更新不是“

Linux发行版是各种不同软件包的汇编。对用户来说,这意味着像Firefox这样的软件,以及像Gnome这样的桌面环境,但这实际上只是冰山一角。许多其他软件和库,包括glibc,都使Linux脱颖而出。这些项目都有自己的团队,并定期发布自己的更新。

那里有很多Linux发行版,并且它们都有不同的方法将这些更新推送给用户。例如,滚动发行发行版几乎不断更新-这意味着Arch等发行发行版的用户自2013年以来就很安全。

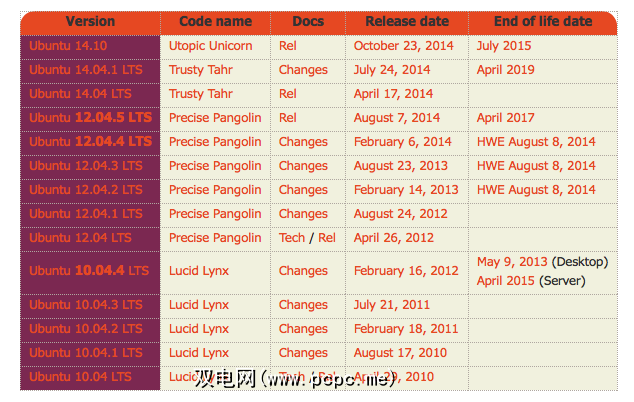

Ubuntu,再举一个例子,每六个月发布一次新版本。这些发行版通常会更新所有软件包,此后才获得安全更新。这意味着2014年或以后发布的Ubuntu版本永远不会受到GHOST的攻击,但是Ubuntu 12.04 LTS的用户(至少在安全更新修复该错误之前)。

易受攻击的版本包括:

有趣的是,ChromeOS开发人员在2014年初注意到了该漏洞,并为此修复了漏洞。

我应该担心吗?

可能不是:更新已推送到所有主要发行版,并且漏洞本身因安全性而被过分夸大了。专家。用趋势科技的Pawan Kinger引用:

“综合起来,与Shellshock或Heartbleed等其他漏洞相比,针对GHOST的实际利用漏洞的风险相对较小。" — Pawan Kinger

引用LWN.net的Jake Edge的话:

“尽管GHOST glibc漏洞很严重,但似乎也很难利用,而且被严重炒作了。" — Jake Edge

这肯定是一个需要修补的漏洞,但它可能不需要品牌名称和徽标-并且您不应为此而睡很多。

用户可以从中学到什么?

如果有一个需要终结的安全神话,那就是Linux用户不需要担心他们的安全性。每个操作系统都有安全漏洞,Linux(虽然相当安全)也不例外。

在所有系统上,保护自己的最佳方法之一是使所有内容都保持最新。因此,总结一下:

做这些事情,您应该会没事的。

标签: