2016年5月底左右,分布广泛的Locky勒索软件的新实例开始枯竭时,安全研究人员确信我们没有看到最后一种文件加密恶意软件变体。

Lo和

自6月19日起,安全专家已经观察到数百万封带有附件的恶意电子邮件,这些附件包含Locky勒索软件的新变种。这种演变似乎使恶意软件变得更加危险,并伴随着改变的分发策略,使感染范围比以前看到的更广泛。

不仅仅是Locky勒索软件使安全研究人员感到担忧。 Locky已经存在其他变体,并且似乎没有特定目标的情况下,分布网络正在全球范围内加速“生产"。

JavaScript勒索软件

2016恶意软件分布略有变化。互联网用户可能只是刚刚开始了解勒索软件的极端威胁,但它已经开始演变,以便尽可能长时间地处于监视之下。

众所周知的JavaScript框架并不少见,安全专业人员在2016年第一季度就被大量的恶意软件淹没,导致Eldon Sprickerhoff指出:

“恶意软件的发展似乎像任何丛林环境一样迅速而严峻,生存与传播齐头并进。作者经常将功能从不同的恶意软件菌株中选拔到下一代代码中-定期采样每一代的功效和收益。"

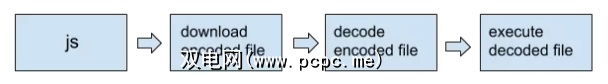

用JavaScript编码的勒索软件的出现给用户带来了新的挑战。尝试避免。以前,如果您意外下载或发送了恶意文件,则Windows会扫描文件扩展名并确定此特定类型的文件是否对系统造成威胁。

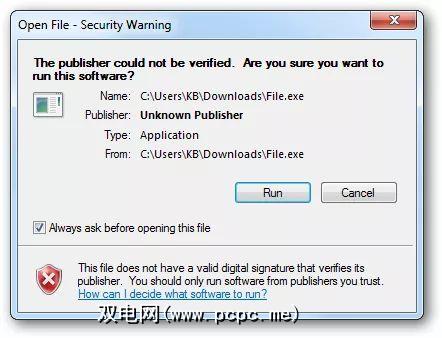

例如,当您尝试要运行未知的 exe 文件,您将遇到以下警告:

JavaScript没有这样的默认警告- .js 文件扩展名-文件,导致大量用户无意间单击,然后被勒索。

绝大多数勒索软件是通过恶意电子邮件发送的,然后通过大量电子邮件发送大型被感染计算机网络,通常称为“僵尸网络"。

Locky勒索软件的大量增加直接与Necrus僵尸网络直接相关,后者的平均攻击强度为 50,000 IP地址每24小时感染几个月。在观察期间(由Anubis Networks进行),感染率一直保持稳定,直到3月28日出现大幅增长,在24小时内达到 65万感染。然后,尽管感染率缓慢下降,但仍恢复正常。

6月1日,尼科鲁斯安静了下来。关于僵尸网络为何安静的猜测很少,尽管主要集中在逮捕约50名俄罗斯黑客。但是,僵尸网络在当月晚些时候(6月19日)恢复了业务,将新的Locky变体发送给了数百万潜在的受害者。您可以在上图中看到Necrus僵尸网络的当前传播情况-请注意它是如何避免俄罗斯的?

垃圾邮件始终包含附件,看起来是从受信任的人发送的重要文档或存档(但欺骗)帐户。下载并访问文档后,它将自动运行受感染的宏或其他恶意脚本,并开始加密过程。

是Locky,Dridex,CryptoLocker还是众多勒索软件变体之一(垃圾邮件)仍然是勒索软件的首选交付网络,清楚地说明了这种交付方法的成功之处。

新的挑战者出现了:Bart和RAA

JavaScript恶意软件并非唯一威胁用户在接下来的几个月中,我们将不得不与之抗衡。尽管我确实有另一个JavaScript工具可以告诉您!

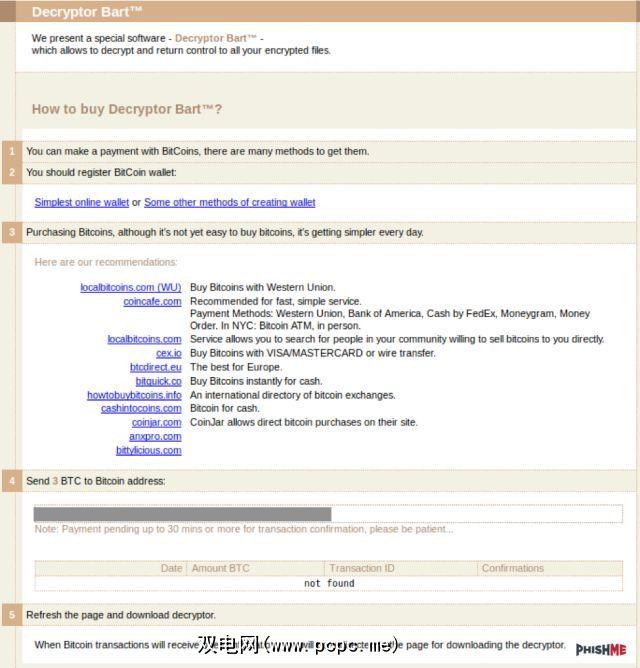

首先, Bart 感染利用了一些相当标准的勒索软件技术,与Locky类似的付款界面,并针对主流的文件扩展名列表进行加密。但是,有几个关键的操作差异。虽然大多数勒索软件需要拨到命令和控制服务器才能获得加密绿灯,但Bart却没有这种机制。

相反,Phishme的Brendan Griffin和Ronnie Tokazowski相信Bart依赖于“明显的受害者"标识符,以向威胁行为者表明应该使用什么解密密钥来创建解密应用程序,该解密应用程序据称可用于支付赎金的受害者,"即使被感染者迅速与互联网断开连接(在接受传统命令和控制之前)

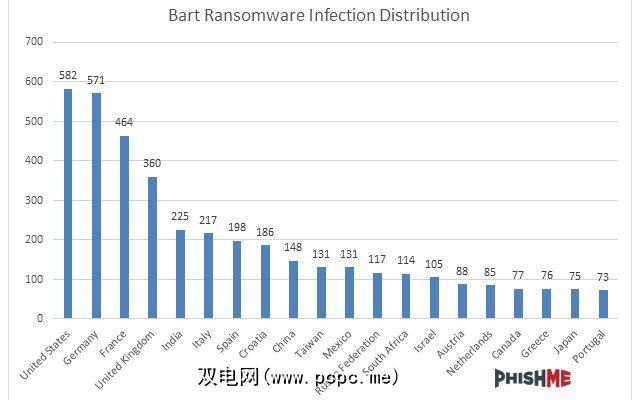

还有另外两件事将Bart置于一旁:解密要价和特定的目标选择。它目前位于3BTC(比特币),在撰写本文时相当于不到2000美元!至于目标的选择,实际上Bart 不是的目标更多。如果Bart确定已安装的俄语,乌克兰语或白俄罗斯语用户语言,则不会部署。

第二,我们有 RAA ,这是一个完全用JavaScript开发的勒索软件变体。使RAA有趣的是它对通用JavaScript库的使用。正如我们在大多数勒索软件中看到的那样,RAA是通过恶意电子邮件网络分发的,通常会伪装成Word文档。执行该文件时,它将生成一个伪造的Word文档,该文档似乎已完全损坏。相反,RAA扫描可用的驱动器以检查读写访问,如果成功,则扫描Crypto-JS库以开始加密用户的文件。

为了增加侮辱性,RAA还捆绑了知名的密码窃取程序Pony,只是为了确保您确实被搞砸了。

控制JavaScript恶意软件

幸运的是,尽管基于JavaScript的恶意软件构成了明显的威胁,但我们可以缓解我们的电子邮件帐户和Office套件中的一些基本安全控制可能带来的潜在危险。我使用的是Microsoft Office,因此这些技巧将重点放在这些程序上,但是无论您使用哪种应用程序,都应应用相同的安全性原则。

首先,可以禁用自动运行宏的功能。宏可能包含旨在自动下载并执行恶意软件的代码,而您没有意识到。我将向您展示如何在Microsoft Word 2016中执行此操作,但是其他所有Office程序的过程都相对相似。

转到文件>选项>信任中心>信任中心设置。在宏设置下,您有四个选项。我选择禁用所有带通知的宏,因此,如果我确定来源,可以选择运行它。但是,Microsoft建议选择禁用除数字签名的宏之外的所有宏,这与Locky勒索软件的传播有直接关系。

这并不是完全安全的方法,而是结合使用这两个更改可能会使您免于双击错误的文件。

首先,您需要在Windows中启用默认情况下隐藏的文件扩展名。

在Windows 10中,打开资源管理器窗口,然后转到查看标签。选中文件扩展名。

在Windows 7、8或8.1中,转到控制面板>外观和个性化>文件夹选项。在查看标签下,向下滚动高级设置,直到找到隐藏已知文件类型的扩展名。

如果如果您不小心下载了伪装成其他文件的恶意文件,则应该能够在执行之前发现该文件的扩展名。

第二部分涉及更改用于打开JavaScript文件的默认程序。您会看到,当您在浏览器中使用JavaScript时,存在许多障碍和框架,试图阻止恶意事件破坏您的系统。一旦您脱离浏览器的安全范围而进入Windows Shell,执行该文件时就可能发生不好的事情。

转到 .js 文件。如果您不知道在哪里或在哪里,请在Windows资源管理器搜索栏中输入 *。js 。您的窗口中应填充类似于以下文件:

右键单击文件,然后选择属性。目前,我们的JavaScript文件随Microsoft Windows Based Script Host打开。向下滚动直到找到记事本,然后按确定。

Microsoft Outlook不允许您接收某些类型的文件。这包括.exe和.js,这是为了防止您无意中将恶意软件引入计算机。但是,这并不意味着他们不能也不会通过其他两种方式溜走。可以使用三种非常简单的方法来重新打包勒索软件:

有关Outlook默认情况下阻止的扩展的完整列表,请参见此处。

持续警惕

我不会说谎。在线时存在无处不在的恶意软件威胁-但您不必屈服于压力。考虑您正在访问的网站,您注册的帐户以及您收到的电子邮件。即使我们知道防病毒软件很难跟上令人眼花array乱的各种恶意软件变体的步伐,但下载和更新防病毒套件绝对应该构成系统防御的一部分。

您被勒索软件打了吗?您找回文件了吗?那是哪个勒索软件?让我们知道您发生了什么事!

图片来源:Necrus僵尸网络感染图(通过恶意软件技术网站),Bart解密界面以及当前通过国家/地区通过phishme.com感染的情况>

标签: JavaScript Microsoft Office 2016 勒索软件