您是否曾经收到过一封电子邮件,并且真的想知道它来自哪里?谁寄的?他们怎么会知道你是谁?令人惊讶的是,很多信息可以来自电子邮件标题,也可以通过使用电子邮件标题中的信息来进行一些侦探工作。

标题是大多数人从未见过的电子邮件的一部分。它包含许多数据,对于普通计算机用户来说似乎像一头雾水。因此,随着电子邮件的使用成为每个人生活中的日常工具,电子邮件客户端开始为方便您而隐藏这些信息。这些天来,即使对于那些知道它存在的人,取消隐藏标题也可能有些麻烦。台式机和基于Web的电子邮件客户端太多了,以至于介绍如何取消隐藏电子邮件标题,最终可能只是一本小书。今天,我们将集中精力于如何在Gmail中取消隐藏标题,然后看看我们可以从标题中收集什么。

什么是电子邮件标题?

电子邮件标头是一组信息,这些信息记录了电子邮件到达您的路径。标头中可能有很多信息,或者仅仅是基础知识。对于标头中应包含哪些信息有一个标准,但对于电子邮件服务器可能在标头中包含哪些信息并没有真正的限制。如果您对电子邮件协议的标准外观感到好奇,请查看RFC 5321 –简单邮件传输协议。这有点麻烦,尤其是在您不需要了解这些知识的情况下。

Gmail –取消隐藏电子邮件标题

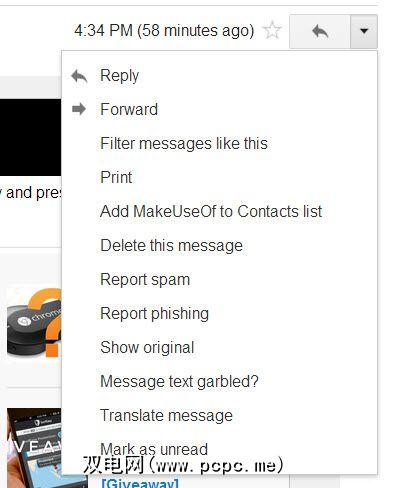

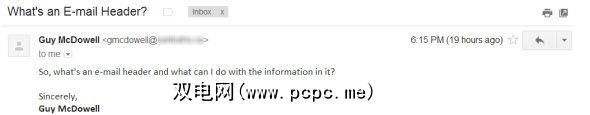

一旦您在Gmail中打开了电子邮件,单击邮件右上角附近的向下箭头。将会显示一个新菜单。单击“显示原始邮件"以查看原始电子邮件,其中显示了完整的内容和标题。

将打开一个新窗口或选项卡,您将看到电子邮件的纯文本版本,标题位于顶部,当然。标头的内容如下所示:

Delivered-To: [email protected]: by 10.223.200.70 with SMTP id ev6csp162209fab;Mon, 29 Jul 2013 14:15:09 -0700 (PDT)X-Received: by 10.236.227.202 with SMTP id d70mr27737943yhq.86.1375132508769;Mon, 29 Jul 2013 14:15:08 -0700 (PDT)Return-Path: <[email protected]>Received: from mx21.exchange.telus.com (MX21.exchange.telus.com. [205.206.208.34])by mx.google.com with ESMTPS id y27si28720489yhc.101.2013.07.29.14.15.08for <[email protected]>(version=TLSv1 cipher=RC4-SHA bits=128/128);Mon, 29 Jul 2013 14:15:08 -0700 (PDT)Received-SPF: neutral (google.com: 205.206.208.34 is neither permitted nor denied by best guess record for domain of [email protected]) client-ip=205.206.208.34;Authentication-Results: mx.google.com;spf=neutral (google.com: 205.206.208.34 is neither permitted nor denied by best guess record for domain of [email protected]) [email protected]: trueX-IronPort-Anti-Spam-Result: AkYBAN3a9lHNztK7hGdsb2JhbABYA4JCebVsiEWBHBYOAQEBChZDgiQBAQEEBSAIARsoAhQEARUQAQEBCh4FEAEDCQIMJgEEEgEGAgaIAgyYE6BeBI5KfggOCyiDB28DiSqCBIYRAVmJM4JZjjkdgTUX-IronPort-AV: E=Sophos;i="4.89,772,1367992800";d="jpg'145?scan'145,208,217,145";a="14712973"Received: from unknown (HELO mail.exchange.telus.com) ([205.206.210.187])by mx21.exchange.telus.com with ESMTP/TLS/AES128-SHA; 29 Jul 2013 15:15:07 -0600Received: from HEXMBVS12.hostedmsx.local ([10.9.6.115]) byHEXHUB13.hostedmsx.local ([::1]) with mapi; Mon, 29 Jul 2013 15:13:48 -0600From: Guy McDowell <[email protected]>To: "[email protected]" <[email protected]>Date: Mon, 29 Jul 2013 15:15:03 -0600Subject: What's an E-mail Header?Thread-Topic: What's an E-mail Header?Thread-Index: Ac6MoKVNNmE/49PeSfezKxVNOP2KEQ==Message-ID: <5FE22E33565B894BBE2CB78DD0396DA01808A1B1B2@HEXMBVS12.hostedmsx.local>Accept-Language: en-USContent-Language: en-USX-MS-Has-Attach: yesX-MS-TNEF-Correlator:acceptlanguage: en-USContent-Type: multipart/related;boundary="_004_5FE22E33565B894BBE2CB78DD0396DA01808A1B1B2HEXMBVS12host_";type="multipart/alternative"MIME-Version: 1.0

那很好。这是什么意思?

电子邮件标头是如何创建的?

通过了解如何沿着电子邮件传播的路径创建标头,您将对标头的数据有更深入的了解手段。让我们看一下添加的部分以及最重要的部分的含义。

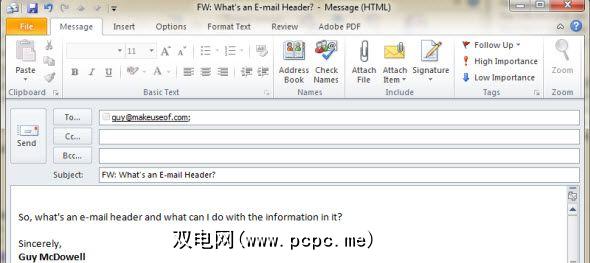

发件人在创建要发送给收件人的电子邮件时会创建标题的一部分。这将包括诸如以下信息:撰写电子邮件的时间,撰写者,主题行以及将电子邮件发送给谁。这是您最熟悉的标头部分,显示为电子邮件顶部的Date:,From:,To:和Subject:行。

发件人:Guy McDowell

收件人:“ [email protected]"

主题:什么是电子邮件标题?

在实际发送电子邮件后,会将更多信息添加到标头中。这是由发件人正在使用的电子邮件服务提供的。在这种情况下,发件人使用的是托管电子邮件服务,因此显示的IP地址是服务提供商网络内部的地址。对它执行WHOIS搜索将不会提供任何有用的信息。我们可以做的是在服务器名称HEXMBVS12.hostedmsx.local上执行Google搜索,我们可以发现服务提供商是Telus。如果我们在Telus网站上进行深入研究,就会发现他们提供了Hosted Microsoft Exchange服务。这表明发件人可能正在使用Microsoft Outlook,Outlook Express或Outlook Web Access。此处添加的信息包括发件人的IP地址([10.9.6.115]),发件人的电子邮件服务发送的时间(2013年7月29日星期一15:13:48 -0600)以及该特定邮件的消息ID电子邮件服务添加的邮件。

(5FE22E33565B894BBE2CB78DD0396DA01808A1B1B2@HEXMBVS12.hostedmsx.local).Received: from HEXMBVS12.hostedmsx.local ([10.9.6.115]) by HEXHUB13.hostedmsx.local ([::1]) with mapi; Mon, 29 Jul 2013 15:13:48 -0600Message-ID: <5FE22E33565B894BBE2CB78DD0396DA01808A1B1B2@HEXMBVS12.hostedmsx.local>

从那里开始,电子邮件可能会采用任意数量的路由以最终到达收件人的电子邮件服务。可以将其添加到标题中,以显示电子邮件发送给您的“跃点"。这些跃点从最近处理电子邮件的服务器开始,并以逆时间顺序返回到最初处理电子邮件的服务器。在此示例中,所有跃点都位于发件人的电子邮件服务内部。

第三跃点和最终跃点

Received: from mx21.exchange.telus.com (MX21.exchange.telus.com. [205.206.208.34])by mx.google.com with ESMTPS id y27si28720489yhc.101.2013.07.29.14.15.08for <[email protected]>(version=TLSv1 cipher=RC4-SHA bits=128/128);Mon, 29 Jul 2013 14:15:08 -0700 (PDT)Received-SPF: neutral (google.com: 205.206.208.34 is neither permitted nor denied by best guess record for domain of [email protected]) client-ip=205.206.208.34;Authentication-Results: mx.google.com;spf=neutral (google.com: 205.206.208.34 is neither permitted nor denied by best guess record for domain of [email protected]) [email protected]: trueX-IronPort-Anti-Spam-Result: AkYBAN3a9lHNztK7hGdsb2JhbABYA4JCebVsiEWBHBYOAQEBChZDgiQBAQEEBSAIARsoAhQEARUQAQEBCh4FEAEDCQIMJgEEEgEGAgaIAgyYE6BeBI5KfggOCyiDB28DiSqCBIYRAVmJM4JZjjkdgTUX-IronPort-AV: E=Sophos;i="4.89,772,1367992800";d="jpg'145?scan'145,208,217,145";a="14712973"

第三跃点说明

这是将其从Telus传送到收件人电子邮件服务器的跃点。我们可以说mx.google.com收到了该邮件,因此收件人可以通过Google使用其电子邮件服务。在这里,请注意 Received-SPF (发件人策略框架)行:SPF或“发件人策略框架"是发件人的电子邮件服务器可以声明自己是电子邮件的合法发件人的标准。在这种情况下,限定符为中性,这意味着对于此电子邮件的有效性(好坏)一无所知。如果将其注册为失败,它将被Gmail的服务器拒绝。如果它是 softfail ,则Gmail会接受它,但将其标记为可能不是它所说的来源。

在下面,您还会看到三个以 X-IronPort-Anti-Spam 开头的行。 Telus的IronPort反垃圾邮件设备采用了第一个 X-IronPort-Anti-Spam-Filtered:true 。 IronPort是Cisco的一部分,因此被认为非常可靠。 X-IronPort-反垃圾邮件结果行仅适用于IronPort设备,无法为人眼进行解码-除非您在Cisco工作并需要对其进行解码。第三个 X-IronPort-AV 表明,发件人拥有自己的Sophos反垃圾邮件设备。它可能已阅读McAfee或Norton,或您的电子邮件经过的任何过滤器。作为收件人,这可以使您更加确信该电子邮件有效。

第二跳

已接收:来自未知(HELO mail.exchange .telus.com)([205.206.210.187])来自mx21.exchange.telus.com,具有ESMTP / TLS / AES128-SHA; 2013年7月29日15:15:07 -0600

第二跳说明

在这里显而易见的是Telus是服务提供商。如果对此有任何疑问,请对显示的IP地址执行WHOIS检查:205.206.210.187。您会发现该IP地址也通向Telus。这使您更加确信该电子邮件是合法的。我们还可以告诉您,从第一跳到第二跳,该消息花费了超过一分钟的时间。除非您是网络工程师,否则这并不能告诉我们很多事情。从理论上讲,您可以大致计算出这两个服务器之间的距离。

第一跳

已收到:来自HEXMBVS12.hostedmsx.local([10.9。 6.115]),由

HEXHUB13.hostedmsx.local([:: 1])与mapi; 2013年7月29日星期一15:13:48 -0600

第一跳说明

第一跳是发送者的电子邮件服务器,接收到他的电子邮件。此时,电子邮件仍在发件人的电子邮件服务器的网络内部内部移动。您可以通过以下事实看出IP地址以 10 开头。以10开头的IP地址仅供内部使用。

已发送至:[email protected]

已接收:由10.223.200.70通过SMTP ID ev6csp162209fab;

7月29日,星期一2013 14:15:09 -0700(PDT)

X-X:由10.236.227.202使用SMTP ID d70mr27737943yhq.86.1375132508769;

2013年7月29日星期一14:15:08 -0700(PDT)

返回路径:

一旦到达收件人的电子邮件服务,就会在标头中添加更多信息-哪个收件人的电子邮件服务服务器收到了它,何时发送了什么电子邮件接收邮件的服务器,目标收件人的电子邮件地址以及发件人声明的“回复"电子邮件地址。回到第三跳,我们看到收件人的电子邮件服务是Google提供的。我们可以知道,该电子邮件是由一台内部服务器接收并传递到另一台服务器– 10.236.227.202至10.223.200.70。最重要的是,我们可以通过 Return-Path:

其他标头中的其他内容

由于正在托管电子邮件服务,因此该特定电子邮件标头的信息受到限制用过的。如果发件人使用自己的电子邮件服务器,我们可能会获得更多信息。我们也许能够确切确定他们正在使用什么邮件客户端。或者,我们可以在发件人的IP地址上执行WHOIS,并获得发件人的大概位置。我们还可以在发件人的域上进行简单的网络搜索,看看是否有适合他们的网站。基于该网站,我们也许可以找到有关发件人的更多信息。您可以在电子邮件地址本身上进行网络搜索,然后开始使该人感到沮丧。如果您不熟悉“ Doxing"的概念,请熟悉Joel Lee的“ Doxing是什么以及它如何影响您的隐私"? 。

带走

所有电子通讯都留下足迹。有些更大,更容易遵循。有些被网络过滤器和代理服务器所遮盖。无论哪种方式,留下的东西都会告诉我们有关创建它们的人的一些信息。通过该元数据,我们可能会进行进一步的调查,以了解有关人员的更多信息。他们是否使用VPN隐藏了某些东西?他们真的是来自具有合法网络存在的合法企业吗?我真的想和这个人约会吗?普通人可以从中了解到我什么,更不用说NSA了?

看看您的电子邮件标题,看看他们对您的评价是什么。如果您发现一些标题行不太有意义,请将其放入注释中,我们将尝试对其进行解码。您是否必须进行一些电子邮件标头调查?告诉我们吧!这就是我们所有人的学习方式。

图片来源:torkildr通过Flickr提供的服务器机房。

标签: