我最喜欢的网络安全术语之一是“僵尸网络"。它可以让人联想到各种各样的图像:相互连接的机器人,成群的网络工作者同时朝着一个目标前进。有趣的是,这个词所唤起的印象至少类似于回旋僵尸网络。

僵尸网络在世界范围内占据了相当大的计算能力。而这种能力通常(甚至可能一直)是恶意软件,勒索软件,垃圾邮件等的来源。但是僵尸网络如何形成?谁控制它们?以及我们如何阻止它们?

什么是僵尸网络?

SearchSecurity僵尸网络定义指出,“僵尸网络是互联网连接设备的集合,其中可能包括PC,服务器,移动设备和物联网设备,这些设备受常见类型的恶意软件感染和控制。用户通常不知道僵尸网络会感染他们的系统。"

定义的最后一句话是关键。僵尸网络中的设备通常不愿意在那里。感染了某些恶意软件变种的设备由远程威胁参与者(也称为网络犯罪分子)控制。该恶意软件将恶意僵尸网络活动隐藏在设备上,从而使所有者不知道其在网络中的角色。您可能会发送垃圾邮件,以提供数以千计的扩大平板电脑附件的附件,而不会引起任何注意。

因此,我们经常将受感染的僵尸网络设备称为“僵尸"。

僵尸网络可以吗?

僵尸网络具有多种常用功能,具体取决于僵尸网络操作员的需求:

僵尸网络运营商通常将其网络转变为多种功能以产生利润。例如,向美国公民发送医疗垃圾邮件的僵尸网络运营商还拥有运送货物的仿冒药房。 (哦,是的,电子邮件末尾有实际的产品。Brian Krebs的Spam Nation是对此的一个很好的观察。)

在过去的几年中,主要的僵尸网络的方向已略有改变。长期以来,医疗垃圾邮件和其他类似垃圾邮件的获利极为丰厚,而一些国家的政府镇压行动却削弱了利润。因此,根据赛门铁克2017年7月的情报报告,携带恶意附件的电子邮件数量增加到每359封电子邮件中的一封。

僵尸网络是什么样的?

我们知道僵尸网络是受感染计算机的网络。但是,核心组件和实际的僵尸网络架构值得考虑。

僵尸网络主要有两种架构:

命令和控制(有时写为C&C或C2)协议有多种形式:

僵尸网络难题的最后一部分是被感染的设备(即僵尸)。

僵尸网络运营商有意扫描并感染易受攻击的设备,以扩大其运行能力。我们在上面列出了僵尸网络的主要用途。所有这些功能都需要计算能力。此外,僵尸网络运营商并不总是彼此友好,而是将彼此感染的计算机的功能相互转换。

大多数时间,僵尸设备所有者都不知道他们在僵尸网络中的角色。但是,有时僵尸网络恶意软件会充当其他恶意软件变体的传播渠道。

此ESET视频对僵尸网络的扩展方式给出了很好的解释:

网络设备通过网络惊人的速度。而且,僵尸网络不仅仅是在寻找PC或Mac。您将在下一节中详细了解,物联网设备同样容易(甚至更多)容易受到僵尸网络恶意软件变种的攻击。

-Tanya Janca(@shehackspurple),2017年12月28日

智能手机和平板电脑也不安全。在过去的几年中,Android已经看到了多个僵尸网络。 Android是一个简单的目标:它是开放源代码,具有多个操作系统版本,并且随时都有许多漏洞。 iOS用户,不要快快高兴起来。有几种针对Apple移动设备的恶意软件变体,尽管通常仅限于具有安全漏洞的越狱iPhone。

另一个僵尸网络设备的核心目标是安装后容易受到攻击的路由器。像IoT设备一样,这允许恶意软件以惊人的速度传播,在感染数千种设备时几乎没有阻力。

关闭僵尸网络

关闭僵尸网络是'出于多种原因,这是一项轻松的任务。有时,僵尸网络架构允许操作员快速重建。在其他时候,僵尸网络太大了,无法一fell而就。大部分僵尸网络的删除都需要安全研究人员,政府机构和其他黑客之间的协调,有时依赖于技巧或意外的后门。

安全研究人员面临的主要问题是山寨操作员相对容易地开始使用相同的恶意软件。

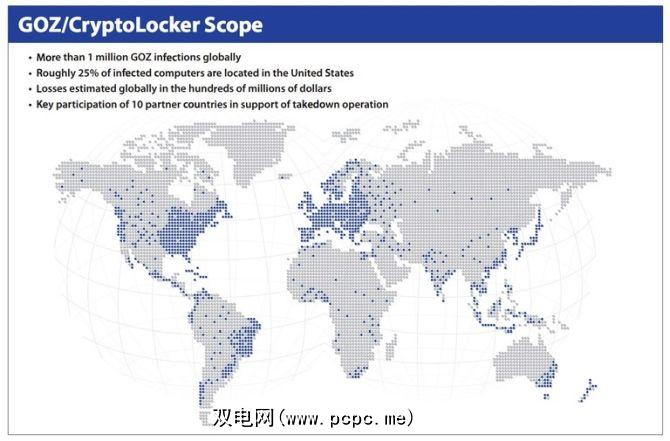

我将使用GameOver Zeus(GOZ)僵尸网络作为删除示例。 GOZ是最近最大的僵尸网络之一,被认为在高峰期感染了超过一百万台设备。僵尸网络的主要用途是金钱盗窃(分发CryptoLocker勒索软件)和垃圾邮件,并且使用先进的对等域生成算法似乎是不可阻挡的。

域生成算法使僵尸网络能够预先生成一长串域名,以用作僵尸网络恶意软件的“集合点"。由于只有运营商才知道域列表,因此多个集合点几乎阻止了传播。

2014年,一群安全研究人员与FBI和其他国际机构合作,最终被迫GameOver Zeus离线,在Tovar操作中。这并不容易。在注意到域名注册顺序之后,团队在开始运营之前的六个月内注册了大约150,000个域名。

接下来,几个ISP赋予了GOZ代理节点的操作控制权,僵尸网络操作员使用它们来在命令和控制服务器与实际僵尸网络之间进行通信。 。 FBI首席调查员Elvart Peterson对Tovar行动表示:“我们能够说服我们能够与之对话的机器人,但所有由坏人控制的同伴,代理和超级节点都不好谈,应该

僵尸网络所有者Evgeniy Bogachev(在线别名Slavik)意识到,撤机一小时后就到位,并试图反击另外四,五个小时,然后“让步"失败。

p>

之后,研究人员得以破解臭名昭著的CryptoLocker勒索软件加密,为受害者创建了免费的解密工具。

与GameOver Zeus对抗的措施十分广泛,但却是必要的。它表明,精心制作的僵尸网络的强大功能要求采取全球缓解措施,要求“使用传统执法工具进行创新的法律和技术策略",以及“与私营行业专家和执法部门的牢固合作关系超过10个

但并非所有僵尸网络都是相同的。随着一个僵尸网络的终结,另一位运营商正在从破坏中吸取教训。

2016年,最大和最糟糕的僵尸网络是Mirai。在部分拆除之前,基于物联网的Mirai僵尸网络以惊人的DDoS攻击击中了多个重要目标。一种这样的攻击以620Gbps的速度袭击了安全研究人员Brian Krebs的博客,最终迫使Krebs的DDoS保护使其失去了作为客户端的权限。随后几天又发生了另一次攻击,攻击法国云托管提供商OVH达到1.2Tbps,是有史以来最大的攻击。下图显示了Mirai受到了多少个国家的攻击。<

Though Mirai wasn’t even close to being the largest botnet ever seen, it produced the largest attacks. Mirai made devastating use of the swathes of ridiculously insecure IoT devices , using a list of 62 insecure default passwords to amass devices (admin/admin was top of the list, go figure).

安全研究员Marcus Hutchins(又名MalwareTech)解释说,Mirai如此强大的功能的部分原因在于,大多数IoT设备都坐在那儿,直到被要求之前什么都不做。这意味着他们几乎总是在线,并且几乎总是有网络资源可以共享。传统的僵尸网络运营商会相应地分析其峰值功率周期和时间攻击。物联网僵尸网络不是很多。

So, as more poorly configured IoT devices come online, the chance for exploitation grows.

保持安全

我们已经了解了僵尸网络的功能,其增长方式等。但是,如何阻止您的设备成为一体机的一部分呢?好吧,第一个答案很简单:更新系统。定期更新会修补操作系统中易受攻击的漏洞,从而减少利用途径。

第二步是下载并更新防病毒程序和反恶意软件程序。有许多免费的防病毒套件,可提供出色的低影响防护。投资一个反恶意软件程序,例如Malwarebytes。 Malwarebytes Premium订阅将使您全年的费用为$ 24.95,为您提供实时恶意软件保护。我认为这是值得的投资。

最后,获取一些额外的浏览器安全性。随行攻击工具包很麻烦,但是当您使用uBlock Origin等脚本阻止扩展程序时,很容易避免。

您的计算机是否是僵尸网络的一部分?你是怎么知道的?您是否发现您的设备正在使用哪种感染?请在下面让我们知道您的经历!