代码签名是对软件进行加密签名的一种做法,以便操作系统及其用户可以验证其安全性。总体而言,代码签名可以很好地工作。在大多数情况下,只有正确的软件才会使用其相应的密码签名。

用户可以安全地下载和安装,并且开发人员可以保护其产品的声誉。但是,黑客和恶意软件分发者正在使用该精确系统来帮助恶意代码越过防病毒套件和其他安全程序。

代码签名的恶意软件和勒索软件如何工作?

什么是?代码签名的恶意软件?

对软件进行代码签名时,意味着该软件带有正式的密码签名。证书颁发机构(CA)向软件颁发证书,以确认该软件是合法且可以安全使用的。

更好的是,您的操作系统将负责证书,代码检查和验证,因此您不用担心例如,Windows使用所谓的证书链。证书链包括确保软件在每个步骤中均合法所需的所有证书。

“证书链包括对最终证书所标识的主题进行认证所需的所有证书。实际上,这包括最终证书,中间CA的证书以及链中所有各方信任的根CA的证书。链中的每个中间CA都拥有由CA在信任层次结构中位于其上一级的CA颁发的证书。根CA为其自身颁发证书。"

系统工作时,您可以信任软件。 CA和代码签名系统需要大量的信任。通过扩展,恶意软件是恶意的,不可信任的,并且不应访问证书颁发机构或代码签名。值得庆幸的是,实际上,这就是系统的工作原理。

当然,直到恶意软件开发者和黑客找到解决该问题的方法。

黑客从证书颁发机构窃取证书

您的防病毒软件知道恶意软件是恶意软件,因为它会对您的系统造成负面影响。它会触发警告,用户报告问题,并且防病毒软件可以使用相同的防病毒工具创建恶意软件签名来保护其他计算机。

但是,如果恶意软件开发人员可以使用官方密码签名来签名其恶意代码,这些都不会发生。取而代之的是,当您的防病毒软件和操作系统铺开红毯时,经过代码签名的恶意软件会走到前门。

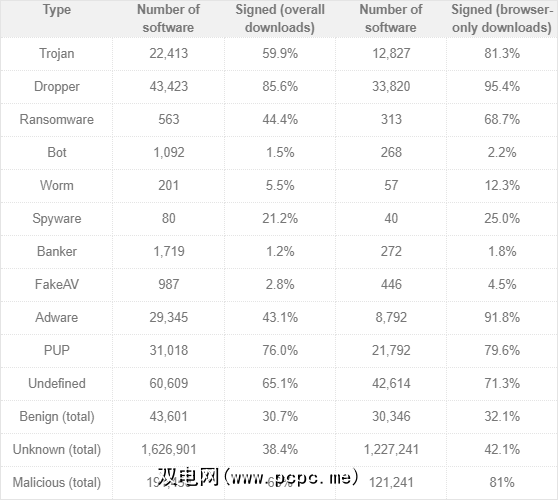

Trend Micro研究发现,整个恶意软件市场都在支持着该产品的开发和发行。代码签名的恶意软件。恶意软件操作员可以访问用于签名恶意代码的有效证书。下表显示了截至2018年4月使用代码签名逃避防病毒的恶意软件的数量。

趋势科技研究发现,抽样的恶意软件中约有66%是代码签名的。此外,某些恶意软件类型还带有更多的代码签名实例,例如特洛伊木马,Droppers和勒索软件。 (这里有七种避免勒索软件攻击的方法!)

代码签名证书来自何处?

恶意软件分发者和开发人员对于正式签名的代码有两种选择。证书是从证书颁发机构(直接或转售)中盗取的,或者黑客可以试图模仿合法组织并伪造其要求。

如您所料,证书颁发机构是诱人的目标对于任何黑客而言。

不仅仅是黑客推动了代码签名恶意软件的兴起。所谓的不道德供应商也有权访问合法证书,它们也将受信任的代码签名证书出售给恶意软件开发人员和发行商。来自捷克共和国马萨里克大学和马里兰州网络安全中心(MCC)的一组安全研究人员发现了四个向匿名购买者出售[PDF] Microsoft Authenticode证书的组织。

“ Windows代码签名证书生态系统的最新度量

一旦恶意软件开发人员获得了Microsoft Authenticode证书,他们便可以对任何恶意软件进行签名以企图否定Windows安全代码。签名和基于证书的防御。

在其他情况下,黑客会窃取软件构建服务器,而不是窃取证书。当新的软件版本向公众发布时,它带有合法证书。但是,黑客也可以在此过程中包含其恶意代码。您可以在下面阅读有关此类攻击的最新示例。

3代码签名恶意软件示例

那么,代码签名恶意软件是什么样的?以下是三个代码签名的恶意软件示例:

如何避免代码签名的恶意软件

三种不同的恶意软件变体,三种不同类型的代码签名攻击。好消息是,至少在目前,这种类型的大多数恶意软件都具有高度针对性。

另一方面,由于使用代码签名来避免检测的此类恶意软件变种的成功率很高,希望更多的恶意软件开发人员使用该技术来确保自己的攻击成功。

此外,防止代码签名的恶意软件非常困难。使系统和防病毒套件保持最新是必不可少的,请避免单击未知链接,并在关注它之前仔细检查任何链接将您带到何处。

除了更新防病毒软件外,请查看我们的列表您可以避免恶意软件!