在两个设备之间传输数据通常很耗时。电缆,不可靠的蓝牙连接以及极大的耐心都是我们共同苦难的一部分。

幸运的是,还有一种替代方案以 Wi-Fi Direct 的形式存在。由Wi-Fi联盟开发的Wi-Fi Direct有望提供传统Wi-Fi网络的速度。两台设备可以直接通信,而无需互联网连接。

当然,没有新技术存在缺点。根据在2017年黑帽欧洲大会上提出的研究,Wi-Fi Direct可能正在损害我们的安全性。这样一来,它无意间使黑客进入了我们的数字生活的简便途径—都是为了追求便利。

Wi-Fi究竟如何直接使我们变得脆弱,我们该怎么做?

什么是Wi-Fi Direct?

蓝牙自1994年问世以来,就曾经被认为是最简单,最快的无线文件传输解决方案。但是,这并不是最好的:速度慢且可靠性差。

自从将近25年以来,我们已经进入了数字时代,创建,使用和传输文件远远超过1994年的规模。Wi-Fi联盟认为他们可以提供帮助,并创建了Wi-Fi Direct,将蓝牙的易用性和Wi-Fi的速度结合在一起。

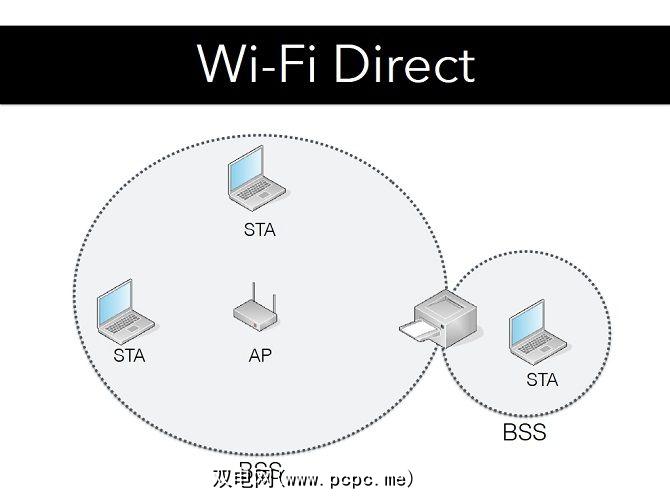

尽管我们将Wi-Fi关联了通过互联网,它实际上是创建本地无线网络的一种方式。碰巧的是,大多数时候Wi-Fi接入点(AP)连接到互联网。 Wi-Fi Direct不受互联网连接的限制。相反,它允许两个设备建立对等(P2P)Wi-Fi网络,而无需无线路由器。

尽管它使用不同的技术,但实际情况是Wi-Fi Direct与Bluetooth很像,除了速度高达250Mbps(是Bluetooth 4.0的十倍)和AES 256位加密。

Wi-Fi Direct如何工作?

Wi-Fi Direct是一个相当混乱的名称。实际上,这听起来像是一种用于轻松连接到Wi-Fi网络的服务。虽然,它已经作为Wi-Fi保护设置(WPS)存在。

在开发过程中,Wi-Fi Direct有一个替代名称(Wi-Fi P2P),可以更好地概括该协议。无需连接到中央访问点(AP),两个设备就可以直接相互连接。

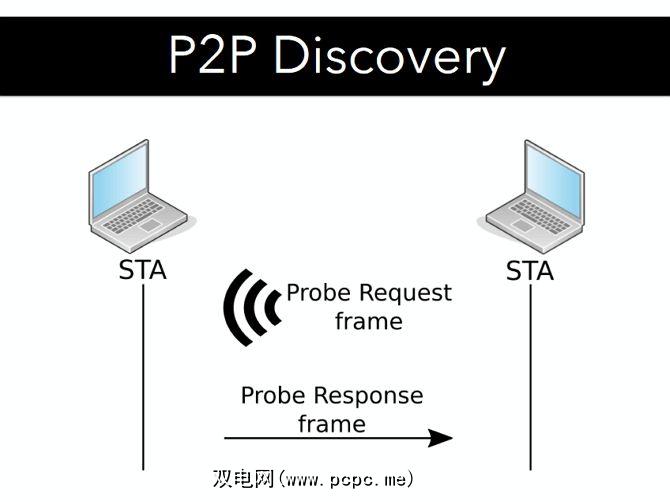

发现过程(允许创建Wi-Fi Direct连接)包括以下内容:两种设备状态:监听和搜索。当设备处于侦听状态时,它会等待接收它可以回答的探测请求,称为被动扫描。

搜索状态(即主动扫描)会发出请求,等待来自设备中的设备的响应。聆听状态。要创建P2P网络,两个设备都需要在两种状态之间进行主动切换。

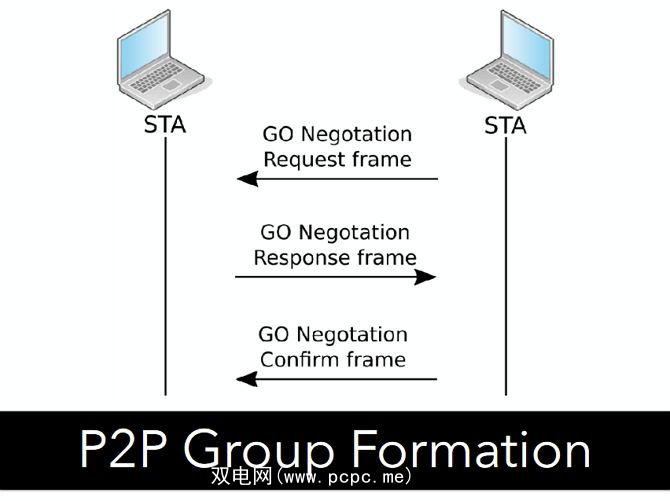

一旦两个设备相互定位,它们便开始协商哪个设备将充当P2P组所有者(P2P GO)。 P2P GO非常类似于传统网络中的AP,允许其他设备连接到它。

打印机,智能电视和类似的物联网(IoT)设备通常设计为默认运行P2P GO。它们发出信标帧,以便其他设备可以找到它们,并确定它们是否适合连接。这意味着无需进行GO协商,最终结果是Wi-Fi Direct和Wi-Fi连接在功能上似乎相似。

Wi-Fi Direct的实现问题

设备可以连接多个设备并发网络通常是积极的。这也是Wi-Fi Direct的最大漏洞之一。

但是,Wi-Fi Direct作为规范并没有受到指责。相反,正是许多设备制造商的实施和不良的安全做法使您面临风险。

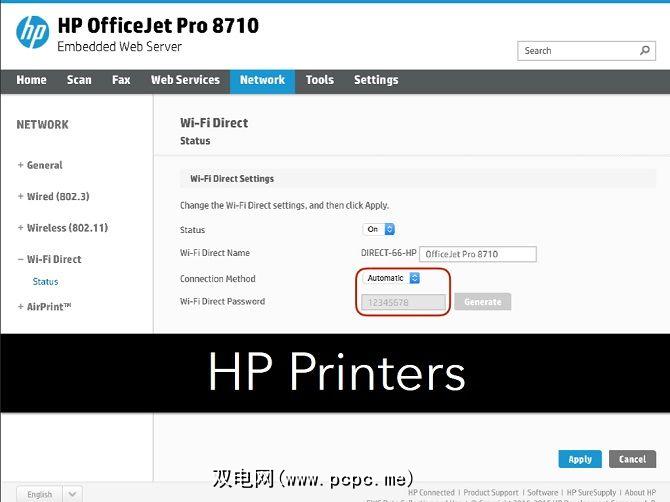

此问题并非Wi-Fi Direct独有。确实,这是物联网设备的普遍缺陷。在安德烈斯·布兰科(AndrésBlanco)在黑帽欧洲(Black Hat Europe)展示的众多示例中,有惠普和三星的打印机以及Western Digital的媒体流设备。以OfficeJet Pro 8710为例。打印机支持Wi-Fi Direct,并且还可以接受与标准Wi-Fi网络的并发连接。打印机的安全管理包括: HTTPS,WPA2、802.1x无线身份验证,PSK和防火墙等。

在阅读规格表后,您可能会以为已经投资了防弹设备。打印机设置为P2P GO,以便广播其存在并允许其他设备连接到它。

Wi-Fi Direct标准要求,一旦请求连接,设备便可以使用WPS连接协议以建立连接。 WPS引脚是一个八位数的数字代码,很容易受到蛮力攻击。 HP对WPS协议的实施是使用默认的WPS密码“ 12345678"自动允许Wi-Fi Direct连接。

实际上,这使任何人都可以建立与打印机的Wi-Fi连接,无需任何身份验证或通知。然后,攻击者可以完全访问打印机-可能包括其打印内存和历史记录-以及打印机所连接的更广泛的Wi-Fi网络的入口点。

实施方法可以在Western Digital TV Live Media Player中找到。该设备作为标准配置支持Wi-Fi Direct,并自动启用,允许范围内的任何人进行连接。

然后,所连接的设备可以完全访问远程控制功能以及Web服务器,以及对媒体服务器和所有连接的设备的读/写访问权限。所有这些权限均未经身份验证或通知即被授予。也许不足为奇的是,WD TV Live于2016年停产。

Wi-Fi Direct真的是一个问题吗?

许多制造商声称,Wi-Fi Direct周围的漏洞不是关注协议的距离限制约100m。标准的Wi-Fi网络的范围也大约为100m,这几乎无法阻止攻击。

Wi-Fi Direct协议存在缺陷。但是,就像整个技术行业一样,主要缺陷来自硬件制造商在保护设备方面几乎没有做。

渴望将您辛辛苦苦赚来的钱分开,技术发展被重新命名为功能,但没有时间去保护它们。由于不同设备的漏洞有所不同,因此,您最好的办法是了解网络上的设备。

设置设备时,请更改默认设置,禁用不安全的功能,并确保网络安全。在公司被迫承担糟糕的安全标准所带来的代价之前,留给我们的是用户,以防止他们造成的损害。

标签: