在不断泛滥的个人信息被窃取的河流中,一种数据类型已经巩固了其作为个人证书鱼子酱的地位,现在正受到各种邪恶的个人和组织的追捧。医疗数据已上升到身份盗用堆的顶端,因此,此类医疗设施正在遭受旨在窃取这些私人凭据的恶意软件的持续攻击。

MEDJACK 2

今年,我们探索了以欺骗为主的安全公司TrapX编写的MEDJACK报告。他们最初的MEDJACK报告展示了针对全国医疗机构的广泛攻击,重点针对医院医疗设备。 TrapX发现“对包括X射线设备,图片存档和通信系统(PACS)和血气分析仪(BGA)在内的各种医疗设备的广泛妥协",并向医院当局通知了一系列令人印象深刻的其他潜在易受伤害的器械,包括:

“诊断设备(PET扫描仪,CT扫描仪,MRI机器等),治疗设备(输液泵,医用激光和LASIK外科手术设备)以及生命支持设备(心肺机) ,医疗呼吸机,体外膜氧合机和透析机等)。

新报告 MEDJACK.2:《围困下的医院》 (我喜欢这个标题,方式!),它基于对医疗设施造成的持续威胁的早期详细描述,安全公司提供了对正在发生的“进行中的,先进的"攻击的详细分析。

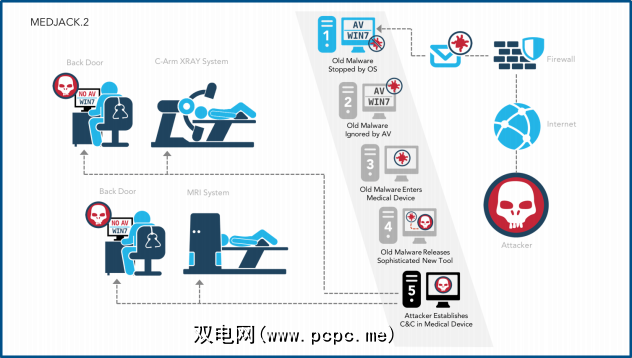

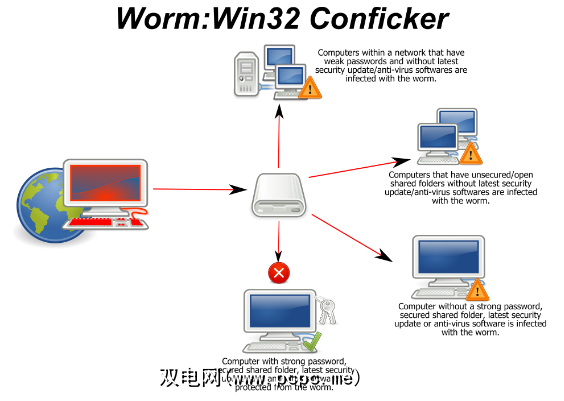

最有趣的事件之一报告中详述的事情是攻击者部署的复杂恶意软件变体,专门设计用于与现代Windows系统无关。 MS08-067蠕虫,通常被称为Conficker,在安全专家中广为人知,事实上,其签名在防病毒和端点安全软件中也同样众所周知。

最近的大多数Windows操作系统这些版本消除了大多数特定的漏洞,这些漏洞使蠕虫在“鼎盛时期"获得了如此成功,因此,将其呈现给医疗机构的网络安全系统时,似乎没有立即的威胁。

但是,恶意软件是经过特别选择的,因为它能够利用许多医疗设备上发现的较旧的未修补Windows版本。这很重要,原因有两个:

TrapX联合创始人Moshe Ben Simon解释说:

“ MEDJACK。 2为攻击者的策略增加了一层新的迷彩。新的,功能强大的攻击者工具巧妙地隐藏在非常古老且过时的恶意软件中。这是一头很老的羊皮上最聪明的狼。他们已经计划了这次攻击,并且知道在医疗机构内他们可以发起这些攻击,而不会受到有罪不罚或检测,并且可以轻松地在医院或医师网络内建立后门,使其无法被发现,并且可以长时间泄露数据。"

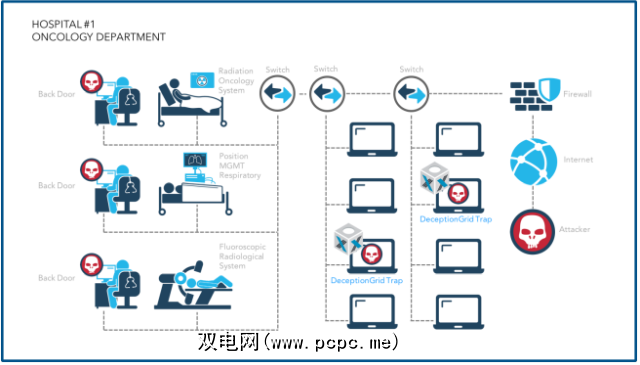

使用过期的Conficker蠕虫作为包装,攻击者能够在内部医院网络之间快速移动。尽管TrapX尚未正式指定其安全系统正在评估的医疗机构供应商,但他们详细列出了受影响的特定部门,系统和设备供应商:

- 供应商A –放射肿瘤学系统

- 供应商A –三部曲LINAC门控系统

- 供应商B –荧光检查放射学系统

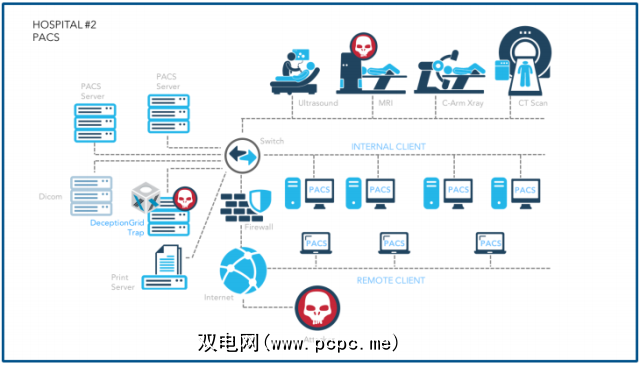

- 医院#2:全球前2,000强医院

- 供应商C – PACS系统

- 多个供应商计算机服务器和存储单元

- 医院#3:全球200强医院

- 供应商D – X射线机

在第一家医院,攻击者入侵了运行集中式入侵检测系统,端点保护的系统整个网络以及下一代防火墙。尽管有这些保护措施,安全研究人员仍在许多系统中发现了后门,如上所述。

第二家医院发现他们的图片存档和通信系统(PACS)受到损害,以寻找易受攻击的医疗设备。以及患者数据,包括“ X射线胶片图像,计算机断层扫描(CT)扫描图像,磁共振(MRI)图像以及必要的工作站,服务器和存储设备"。一个特殊的难题是,该国几乎每家医院都有

在第三家医院,TrapX在X射线设备(基于Windows NT 4.0的应用程序)中找到了后门。尽管医院安全团队“在网络安全方面具有相当丰富的经验",但他们仍然完全没有意识到自己的系统已受到威胁,这再次是由于恶意软件以低估的威胁而包装的。

对服务造成危害吗?

整个医疗网络中黑客的存在当然令人极为担忧。但是,他们入侵医疗机构网络似乎主要是由于个人医疗记录被盗,而不是对医院硬件构成直接威胁。从这个意义上讲,我们会心存感激。

许多安全研究人员会注意到,这些复杂的恶意软件伪装成更基本的版本,旨在躲避当前的端点安全解决方案。 TrapX在其最初的MEDJACK报告中指出,虽然使用了旧的恶意软件来访问设备,但这确实是升级;攻击者希望绕过任何现代安全检查点。

“这些老的恶意软件包装程序绕开了现代端点解决方案,因为针对目标的漏洞早已在操作系统级别被关闭。因此,现在,攻击者无需发出任何警报,就可以分发他们最复杂的工具包并在主要医疗机构内建立后门,而完全无需发出警告或警报。"

即使主要目标是患者凭证盗窃,暴露也不会受到威胁。这些严重漏洞中的一件事仅意味着一件事:更脆弱的医疗保健系统,还有更多潜在漏洞需要暴露。或者,已经受到威胁的网络没有发出任何警报。正如我们所看到的,这种情况是完全可能的。

医疗记录已成为各种恶意实体寻求的最有利可图的个人身份信息之一。每条记录的价格从10美元到20美元不等,这是一种有效的黑市交易,这是由于看似容易获得进一步记录的刺激。

向医疗机构传达的信息应该清楚。将病历转变为易于移植的数字化版本无疑是一件很了不起的事情。您几乎可以走进任何一家医疗机构,他们都可以轻松访问您的记录副本。

但是,由于知道后门在使用渐进式硬件的医疗设备中越来越普遍,因此必须是设备制造商和医疗机构之间的共同努力,以维护患者记录的安全性。

您是否受到过医疗记录盗窃的影响?发生了什么?他们如何访问您的记录?在下面让我们知道!

标签: